Mi sono infiltrato in un server IRC

Buongiorno cari lettori, mi sono intrufolato in un server irc ed ecco cosa ho trovato.

Al fine di raccogliere informazioni preziose sull'attività della botnet IRC, siamo entrati nel suo canale di comando e controllo dove abbiamo incontrato il botmaster che era responsabile per l'esecuzione dell'intera rete di sistemi compromessi. Abbiamo anche usato questa opportunità di infiltrazione per imparare le motivazioni del botmaster e il possibile scopo della botnet IRC.

Quello che segue è una storia di come siamo riusciti a rilevare un tentativo di infettare uno dei nostri sistemi, e come la nostra curiosità ci ha portato a un'improbabile intervista con il botmaster di una rara razza morente di una botnet.

Ecco come è successo tutto.

Informazioni su questa indagine

Per condurre questa indagine, un ricercatore CyberNews infiltrato una botnet IRC che abbiamo catturato in uno dei nostri honeypots. Conversando con il botmaster, il ricercatore ha tentato di scoprire che cosa la botnet IRC viene utilizzato per, così come se i criminali informatici che lo controllavano erano coinvolti in altre attività.

Dopo aver intervistato il botmaster, il ricercatore ha segnalato la botnet al CERT, in modo che potessero chiudere il server di comando e controllo della botnet.

Come abbiamo trovato la botnet IRC

Infiltrarsi in un'operazione criminale informatica può fornire dati preziosi su diversi tipi di attività dannose, tra cui attachi ddos ,distribuzione di malware e altro ancora. Ecco perché i nostri ricercatori utilizzano molteplici strategie di rilevamento degli attacchi informatici e sono sempre alla ricerca di possibili opportunità di intercettazione e infiltrazione.

Questo settembre, una di queste opportunità si è presentata a uno dei nostri ricercatori.

La nostra configurazione honeypot

In termini di sicurezza informatica, un honeypot è un servizio esca o un sistema che pone come un obiettivo per gli attori maligni. Quando preso di mira da un attore minaccia, il sistema honeypot utilizza il loro tentativo di intrusione per ottenere informazioni preziose sull'attaccante.

Al fine di catturare malware e monitorare gli attacchi informatici attraverso Internet in tempo reale, eseguiamo più sistemi honeypot che sono contenuti in ambienti di esecuzione isolati, altrimenti noti come contenitori. Uno dei sistemi honeypot che eseguiamo in un contenitore è un honeypot Cowrie, che è progettato per rilevare e registrare brute force, nonché le interazioni di shell (tentativi da parte di un attore minaccia di creare un tunnel di comunicazione dannoso tra loro e la macchina compromessa) che vengono eseguite da un attaccante o script di un attaccante.

Rilevamento iniziale: Qualcuno sta cercando di infettarci

Alla fine di settembre, abbiamo notato un tentativo di scaricare un file dannoso su una delle macchine collegate al nostro honeypot Cowrie:

Il file dannoso conteneva uno script Perl che è stato progettato per infettare il computer host e consentire all'attaccante di eseguire comandi remoti sul sistema.

Abbiamo studiato il file e determinato che il programma dannoso utilizzato dagli aggressori è stato probabilmente creato nel 2012 dal w0rmer Security Team, un team di hacker ormai apparentemente defunto che è stato collegato al famigerato gruppo hacktivista Anonymous.

Durante l'indagine dello script, abbiamo imparato che questo programma dannoso viene utilizzato per reclutare la macchina host in una botnet IRC. Questo ha davvero suscitato il nostro interesse, perché le botnet IRC, anche se relativamente diffuse in passato, sono considerate una rarità nel 2020. Sono relativamente facili da abbattere e ci sono botnet da tecnologie più recenti come l'Internet of Things (IoT).

Una botnet vintage, raramente vista in natura

Analizzando ulteriormente il codice, abbiamo osservato che il programma dannoso è stato in grado di effettuare attacchi DDoS su UDP, TCP, HTTP e altri protocolli e di eseguire comandi che tutti puntavano verso il programma utilizzato per le campagne DDoS (Distributed Denial of Service):

Potremmo anche identificare l'indirizzo IP e il numero di porta del server command and Control della botnet, così come i soprannomi del botmaster e il canale IRC che è stato utilizzato per controllare i bot.

Questo ci ha portato a credere che abbiamo appena incontrato una botnet IRC – una vecchia, morente razza di botnet raramente incontrato in questa epoca di reti massicce di dispositivi IoT infetti.

Le reti IRC (Internet Relay Chat) utilizzano metodi di comunicazione semplici e a larghezza di banda ridotta. Questo li rende adatti per l'hosting di server centralizzati che possono essere utilizzati per controllare in remoto massicce collezioni di macchine infette (chiamate 'zombie' o 'bot'). Queste raccolte di bot infetti controllati su canali IRC sono chiamati botnet IRC e sono ancora utilizzati dai criminali informatici per diffondere malware ed effettuare attacchi DDoS su piccola scala.

Ricognizione: entrare a far parte del canale IRC del botmaster

Con le informazioni acquisite in mano, abbiamo colto l'occasione per effettuare una ricognizione. Volevamo scoprire il più possibile su questa botnet vintage e i criminali informatici dietro di esso. Una volta che avevamo raccolto abbastanza dati per portare la botnet verso il basso, avremmo segnalare tutto ciò che abbiamo scoperto alle autorità appropriate.

Il nostro ricercatore ha iniziato la ricognizione collegandosi all'indirizzo del server IRC trovato nel file dannoso per vedere se il server botnet era ancora attivo.

Era:

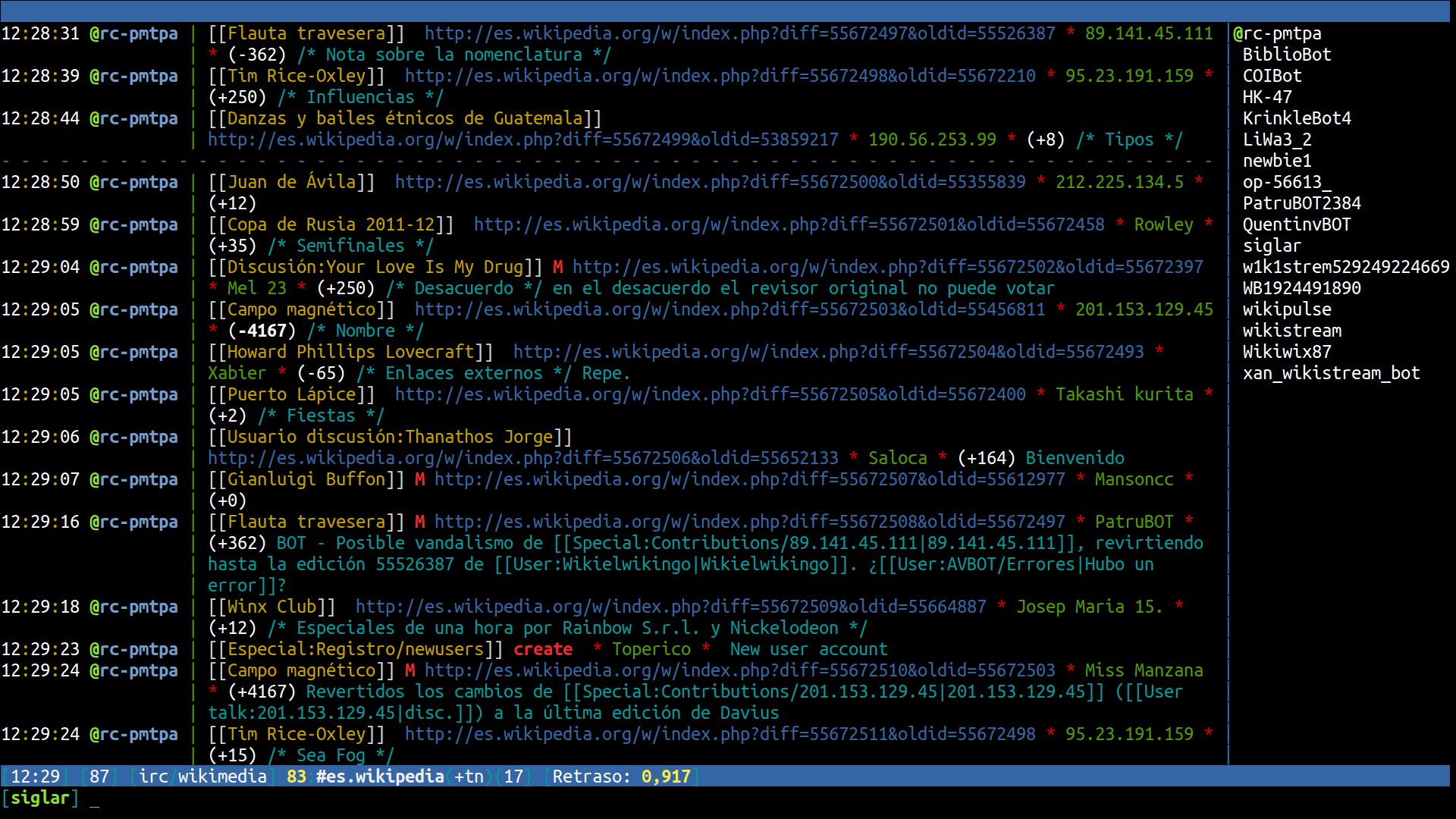

Eccitato da questa scoperta, il ricercatore si è unito al canale IRC che è stato utilizzato per la comunicazione tra i bot e il botmaster. Quello che hanno trovato era una botnet IRC funzionante con non meno di 137 sistemi compromessi. La maggior parte degli zombie sono stati chiamati "lol-XXXX" ed erano attualmente collegati al centro di comando e controllo della botnet, con 241 bot che sono il numero massimo per questa particolare botnet:

Ciò significava che la botnet IRC non era molto significativa in scala, e potrebbe con ogni probabilità essere utilizzato solo per effettuare attacchi DDoS minori o commettere altri, relativamente piccoli atti dannosi.

Come abbiamo continuato a osservare la botnet nel corso dei prossimi giorni, il numero di bot continuava a fluttuare. Tuttavia, è diminuito nel tempo.

L'intervista: Colpire una conversazione con il botmaster

Prima di agire contro la botnet IRC, abbiamo voluto accertare le motivazioni del botmaster: perché stavano operando questa botnet? Hanno eseguito anche altre operazioni criminali?

Inoltre, avevamo bisogno di sapere che cosa esattamente la botnet è stato utilizzato per. Per ottenere queste risposte, il nostro ricercatore (BLUE) ha avviato una conversazione con il botmaster (RED) sul canale IRC.

Dopo un breve avanti e indietro, il botmaster ha invitato il ricercatore a passare a Discord, presumibilmente pensando che il ricercatore era un collega criminale informatico.

Non appena il ricercatore è entrato canale Discord del botmaster, hanno notato che è stato popolato da quattro utenti che sono stati precedentemente informati che il nostro ricercatore era entrato nel server IRC botnet.

Non solo, ma il botmaster anche apparentemente già sapeva che la loro attività dannosa è stato catturato su un honeypot, dal momento che honeypots sono ampiamente utilizzati per rilevare tali botnet.

Poco dopo, il botmaster ha espresso frustrazione con le persone (hanno usato un termine molto meno caritatevole) spesso inciampando sul loro server IRC. Hanno continuato a dire che di solito hanno affrontato tali intrusi effettuando attacchi DDoS contro di loro.

Test, backdoor e denaro

Dopo un po 'di chat relativamente irrilevante, il ricercatore ha cominciato a interrogare delicatamente il botmaster circa lo scopo della botnet IRC. Il botmaster ha fornito diverse risposte, sostenendo di utilizzare la rete per gli attacchi DDoS, così come "test", "backdoor" e "denaro".

Mentre possiamo solo speculare sul vero scopo di questo relativamente piccolo e molto vecchia scuola IRC botnet, il botmaster era probabile che usarlo per condurre test di malware o sperimentare con piantare ed eseguire vari exploit su sistemi compromessi.

Un famigerato criminale informatico e un aspirante YouTuber?

Mentre l'intervista andava avanti, l'ego del botmaster sembrava essere sempre più grande con ogni domanda successiva. In ritardo nella conversazione, hanno affermato di aver operato una botnet che si estendeva su un enorme 100.000 (!) Dispositivi IoT, una botnet molto grande per gli standard di oggi. Con una botnet così grande, sarebbero in grado di effettuare attacchi DDoS su larga scala e lanciare massicce campagne di spam.

E il vantarsi non si è fermato qui. Il botmaster ha poi continuato a sostenere di essere la mente criminale dietro il fomoso dy, il massiccio attacco informatico che ha portato giù innumerevoli siti web in tutti gli Stati Uniti e in Europa, tra cui artisti del calibro di Twitter, Reddit, Netflix, CNN, e molti altri nel 2016.

Questo tipo di spavalderia spudorato è particolarmente comune tra i criminali informatici. Inutile dire che il botmaster non ha fornito alcuna prova per la loro richiesta quando viene chiesto di farlo.

Quando è stato chiesto circa le loro attività attuali, il botmaster ha affermato di accumulare reti di dispositivi compromessi e venderli fuori per 3000 dollari ad altri criminali informatici.

Questa volta, il botmaster ha anche fornito la prova sotto forma di un video promozionale. Dopo ulteriori indagini, il ricercatore ha scoperto più video sul canale YouTube del botmaster, con più annunci di botnet in vendita.

Secondo il botmaster, queste botnet variano da 100 Gbps a 300 Gbps. Gigabit al secondo (Gbps) viene utilizzato per misurare le dimensioni di una botnet e la capacità di memoria o larghezza di banda - più grande è la larghezza di banda, più grande è l'attacco DDoS la botnet può effettuare. Le botnet pubblicizzato dal criminale informatico avrebbe abbastanza larghezza di banda per lanciare attacchi DDoS mirati su scala media che potrebbero paralizzare vari servizi online.

Infine, il botmaster ha affermato che avevano 7.000 dispositivi IoT compromessi / bot nella loro botnet corrente, e che la botnet IRC trovato dal ricercatore è stato utilizzato solo per il test.

Un finale brusco

Per quanto riguarda le conversazioni con i criminali informatici andare, questo stava andando abbastanza bene, ed è stato allora che abbiamo deciso di tentare la fortuna e chiedere al botmaster per un'intervista ufficiale che avremmo condotto in modo anonimo. Questo ci permetterebbe di scavare più a fondo nelle motivazioni del botmaster e forse ottenere informazioni più preziose sulle loro altre operazioni.

Purtroppo, non appena il nostro ricercatore ha rivelato la sua identità professionale e ha fatto la sua richiesta, il botmaster prontamente rifiutato e andò radio silenzioso.

La nostra unica opzione da quel momento in poi è stata quella di segnalare la botnet IRC al CERT in Vietnam, dove il server di comando e controllo della botnet era apparentemente situato. Abbiamo informato CERT Vietnam circa la botnet il 26 ottobre, e il team di risposta alle emergenze del computer del paese sta attualmente lavorando per arrestare il server di comando e controllo del botmaster.